Привет, сегодня расскажу как поднять VPN-сервер на VPS с операционной системой Ubuntu. Это не только поможет вам защитить свои данные в интернете, но и позволит обойти географические ограничения и получить доступ к заблокированным сайтам.

Шаг 1: Аренда VPS

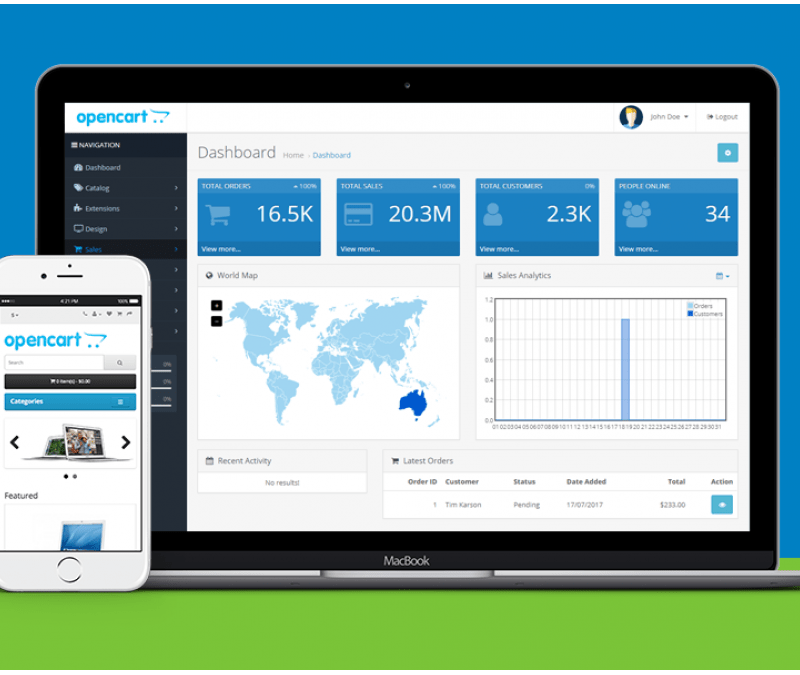

Первым шагом в создании VPN-сервера является аренда VPS (Virtual Private Server). Вы можете арендовать VPS у любого провайдера, предлагающего услуги хостинга. Мне нравится Timeweb, потому что у них есть удобный интерфейс и простая оплата.

Шаг 2: Установка OpenVPN

Для настройки VPN-сервера мы будем использовать OpenVPN. Он является одним из самых популярных решений для создания VPN-соединений. Чтобы установить OpenVPN на ваш VPS, выполните следующие команды в терминале:

sudo apt-get update

sudo apt-get install openvpn easy-rsa

Шаг 3: Создание сертификатов

Для того, чтобы клиенты могли подключаться к VPN-серверу, нам необходимо создать сертификаты. Для этого нам понадобятся easy-rsa скрипты, которые мы установили на предыдущем шаге. Выполните следующие команды:

cd /usr/share/easy-rsa/

sudo ./easyrsa init-pki

sudo ./easyrsa build-ca

sudo ./easyrsa gen-req server nopass

sudo ./easyrsa sign-req server server

sudo ./easyrsa gen-dh

Шаг 4: Настройка сервера OpenVPN

Теперь нам нужно настроить сервер OpenVPN. Создайте файл /etc/openvpn/server.conf и добавьте следующие настройки:

port 1194

proto udp

dev tun

ca /usr/share/easy-rsa/pki/ca.crt

cert /usr/share/easy-rsa/pki/issued/server.crt

key /usr/share/easy-rsa/pki/private/server.key

dh /usr/share/easy-rsa/pki/dh.pem

server 10.8.0.0 255.255.255.0

push "redirect-gateway def1 bypass-dhcp"

push "dhcp-option DNS 8.8.8.8"

push "dhcp-option DNS 8.8.4.4"

keepalive 10 120

cipher AES-256-CBC

user nobody

group nogroup

persist-key

persist-tun

status /var/log/openvpn-status.log

verb 3

Шаг 5: Настройка IP-форвардинга

Для того, чтобы маршрутизатор настроил пакеты, которые поступают на VPS, нам необходимо включить IP-форвардинг. Это можно сделать, отредактировав файл /etc/sysctl.conf и раскомментировав строку с настройкой net.ipv4.ip_forward. Для этого выполните команду:

sudo nano /etc/sysctl.conf

Раскомментируйте строку, чтобы получилось:

net.ipv4.ip_forward=1

Сохраните изменения и перезагрузите систему:

sudo sysctl -p

Шаг 6: Настройка файрвола

Теперь мы должны настроить файрвол, чтобы разрешить входящие подключения на порт OpenVPN (1194/udp) и перенаправлять трафик через VPN. Выполните следующие команды:

sudo ufw allow 1194/udp

sudo nano /etc/ufw/before.rules

Добавьте следующий блок перед строкой «COMMIT»:

# START OPENVPN RULES

# NAT table rules

*nat

:POSTROUTING ACCEPT [0:0]

# Allow traffic from OpenVPN client to VPS

-A POSTROUTING -s 10.8.0.0/8 -o eth0 -j MASQUERADE

COMMIT

# END OPENVPN RULES

Сохраните изменения и перезапустите файрвол:

bashCopy codesudo ufw disable

sudo ufw enable

Шаг 7: Создание клиентских сертификатов

Наконец, мы можем создать клиентские сертификаты, чтобы позволить пользователям подключаться к VPN-серверу. Для этого выполните следующие команды:

cd /usr/share/easy-rsa/

sudo ./easyrsa gen-req client1 nopass

sudo ./easyrsa sign-req client client1

sudo mkdir -p /etc/openvpn/client

sudo cp /usr/share/easy-rsa/pki/ca.crt /etc/openvpn/client/

sudo cp /usr/share/easy-rsa/pki/issued/client1.crt /etc/openvpn/client/

sudo cp /usr/share/easy-rsa/pki/private/client1.key /etc/openvpn/client/

Шаг 8: Подключение к VPN-серверу

Теперь мы готовы подключиться к VPN-серверу. Для этого необходимо установить OpenVPN клиент на локальном компьютере и скопировать файлы клиентских сертификатов, которые мы создали на предыдущем шаге.

После этого нужно запустить OpenVPN клиент и подключиться к серверу, используя команду:

sudo openvpn --config /path/to/client.ovpn

Где /path/to/client.ovpn — путь к конфигурационному файлу OpenVPN клиента.

Выводы

В этой статье я описал процесс установки и настройки VPN-сервера на VPS с Ubuntu. После того, как вы завершите все шаги, вы сможете использовать VPN-сервер для безопасного и защищенного соединения с интернетом и обеспечить конфиденциальность ваших данных.

Обратите внимание, что VPN-сервер не является панацеей для всех проблем безопасности и конфиденциальности в интернете. Всегда следуйте советам экспертов по безопасности и не отдавайте конфиденциальные данные или информацию о платежных картах, если вы не уверены в безопасности соединения.

Кроме того, не забывайте обновлять и обеспечивать безопасность сервера, на котором работает VPN, чтобы предотвратить возможные уязвимости и атаки.

Я надеюсь, что эта статья была полезной для вас и помогла вам создать собственный VPN-сервер на VPS с Ubuntu. Удачи вам в использовании нового VPN-соединения!

Полезные сервисы для владельцев сайта и заработка в сети.

- Timeweb — надежный хостинг сайтов

- WpShop — профессиональные темы и плагины WordPress

- Advego — Биржа копирайтинга, можно купить или продать статьи