1. Почему это важно

Если вы решили завести свой собственный блог, или уже являетесь владельцем сайта, не сложно догадаться что основной вопрос которым вы задаетесь — как сделать сайт посещаемым и получить как можно больше посетителей, а вместе с ними и прибыль.

Логично, но в этой статье я хочу Вам рассказать о важных моментах в ведении любого сайта или интернет-магазина, о которых вам просто необходимо знать чтобы в один прекрасный момент, все ваши старания по развитию и продвижению проекта не пошли под откос.

Элементарные правила безопасности необходимо соблюдать каждому владельцу сайта и вот почему. Представьте себе ситуацию: Вы достаточно долго и много трудитесь над проектом, вкладываете средства и силы, дела идут в гору, вы получаете прибыль или же достигаете других поставленных целей. А затем, проснувшись однажды утром — остаетесь без Вашего сайта, совсем. Как вам такая перспектива?

Я привел только одну из массы всевозможных проблем, которые могут случиться с каждым. Чем меньше вы будете уделять внимание простым правилам безопасности, тем с большей вероятностью будете иметь шансы заработать себе проблем. И это — абсолютно серьезно. Мне приходилось за более чем 8 лет работы в этой сфере наблюдать довольно много неприятных ситуаций, происходивших с клиентами или знакомыми.

Теперь давайте о хорошем: большинство советов и рекомендаций по безопасности сайта не потребуют от вас постоянного внимания — их достаточно сделать один раз, и следить за ними не придется, если только совсем изредка проверять все-ли впорядке. Это не сложно.

В данной статье я приведу не только базовые меры безопасности любого интернет-проекта, но и дам полезные рекомендации что делать можно и что делать нельзя. Соблюдая рекомендации и советы приведенные ниже, вы можете быть уверены в том, что обезопасите свой проект на 99% и никаких дурацких историй с ним не произойдет, можете спать спокойно. И еще одна хорошая новость — учитывая весь ажиотаж, который я пытался придать этой статье в предисловии выше (а я надеюсь что придал, т.к. это действительно важно) — реализация всех моих рекомендаций достаточно проста и не потребует от Вас финансовых затрат.

Все на что я рассчитываю — обезопасить своих читателей от многих возможных проблем, взамен мне будет достаточно слова «спасибо» и буду благодарен если Вы поделитесь этой статьей в ваших социалках, в мессенджерах друзьям или коллегам да и вообще где угодно. Договорились? Тогда давайте начнем в порядке значимости, от большего к меньшему, но рекомендую соблюдать все.

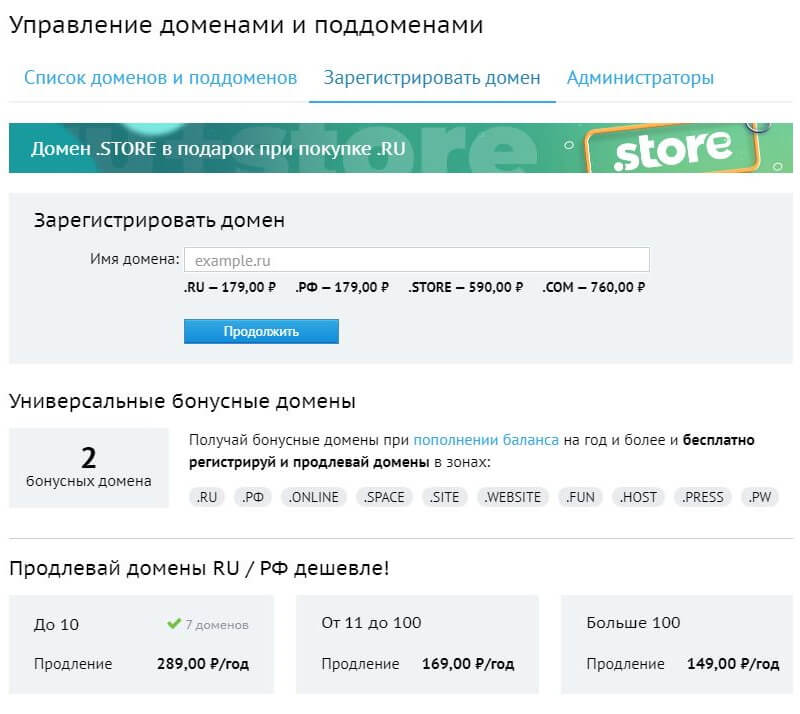

2. Регистрация домена

Основной и самый важный пункт из всех. Домен это имя сайта, например domain.com — адрес вашего сайта, официально регистрируемый на Вас или Вашу организацию. Регистратор — аккредитованная организация, имеющая право вносить данные о регистрируемых доменах во всемирную некоммерческую организацию, осуществляющую контроль и защиту доменных имен — ICANN. С помощью регистратора Вы без проблем можете зарегистрировать любой свободный домен в практически в любой зоне (.ru / .com / .su / .net / .biz / .info) и т.д. Каждый регистратор предлагает широкий список зон.

Как проверить свободен ли домен для регистрации? Для этих целей существуют сервисы whois, их очень много — но все они запрашивают общедоступную информацию по вводимому вами домену из всемирной базы доменных имен. Если вы увидите надпись домен свободен — можете его регистрировать на себя, или на кого Вам необходимо. Например, сервис https://beget.com/ru/domain-register поможет Вам подобрать домен. Придумывайте и проверяйте. Далее вам нужно найти надежного, известного и аккредитованного регистратора, это не сложно, их много, а ссылку на своего регистратора я привел Вам выше, рекомендую. Beget является и хостингом которым я пользуюсь уже много лет. После регистрации, перейдите в раздел домены — зарегистрировать, введите подобранный вами ранее домен и нажмите далее.

Мы подошли к самой важной рекомендации по безопасности вашего будущего сайта — данные администратора домена. Внимательно заполняйте свои паспортные данные! Проверьте несколько раз все цифры и буквы! В случае регистрации на организацию, соответственно внимательно проверьте все вводимые вами данные! Все. Внимательность помогла нам избежать любых возможных юридических проблем с принадлежностью домена. Теперь он непосредственно ваш, и в случае какого-либо форс-мажора вы всегда сможете подтвердить право владения доменом — своим паспортом, либо официальным бланком организации в случае регистрации на юр. лицо. Так-же крайне важно указывать в контактной информации собственный номер телефона, и свой надежный e-mail адрес.

Private Person

Private person — функция скрытия персональных данных администратора домена из публичного доступа. Обязательно ищите галочку с этим пунктом, иначе ваши контакты могут стать общедоступными в том же сервисе whois.

Любой может узнать что вы — владелец домена. Думаю мы с вами люди адекватные и комментировать что это не есть хоиошо — нецелесообразно. Обязательно отмечаем пункт private person! P.s. услуга работает только для физических лиц.

Если Вам нужно узнать как связаться с владельцем любого интересующего вас сайта, можете почитать в моей статье Как связаться с администратором, владельцем любого сайта.

3. Продление регистрации домена

Первый пункт закончился советом указывать надежный e-mail, т.е. тот которым вы постоянно или хотя бы периодически пользуетесь и личный телефон. Почему? Потому что периодически домен необходимо продлевать, а это второе по-значимости правило безопасности вашего проекта. Домены регистрируются сроком на календарный год, иногда можно зарегистрировать и продлить на несколько лет.

Для примера возьмем самый частый случай — вы зарегистрировали домен сроком на 1 год. Продлить регистрацию домена возможно за 2 месяца до даты истечения.

Если Вы зарегистрировали домен к примеру 9.07.2021, то он будет ваш до 9.07.2022, а продлить его регистрацию на следующий год будет возможно 10.05.2022. Думаю с этим понятно. Крайне необходимо следить за этим. Письма от Вашего регистратора с напоминанием об истечении начнут регулярно приходить заблаговременно — за несколько месяцев. Лучше сразу продлить не откладывая, так вы никогда не потеряете домен.

Еще одна интересная особенность в регистрации доменов, это фридата (free-date). Допустим вы все-таки не уследили и ваш домен истек. Ваш сайт перестанет работать, однако домен не освободится — он перейдет во free-date: он будет числится за Вами еще ровно месяц, ожидая оплаты.

Оплатить и продлить истекший домен вы так-же сможете у вашего регистратора. Но тут есть один нюанс: по правилам, истекшие домены находящиеся во free-date регистратор имеет право переоформить! И некоторые регистраторы не остаются в стороне — выставляя истекшие домены на аукцион в магазин доменов (у каждого свой) самостоятельно определяя цену. Это значит, что если кто-то интересуется вашим доменом, зачастую кибер-сквокеры (перехватчики доменов) которые на этом неплохо зарабатывают — вы можете лишиться права владения доменом через несколько секунд после его освобождения из базы.

Почему так быстро? Потому что сквокеры следящие за вашим доменом работают с помощью специализированных программ и ботов. Для Вашего удобства, практически у всех вменяемых регистраторов есть функция автопродления, главное чтобы на балансе договора хватало средств, которые можно внести заблаговременно.

Но, в любом случае, проследить самостоятельно за продлением домена раз в год — обязательство для любого адекватного владельца сайта.

4. Выбор Хостинг-провайдера

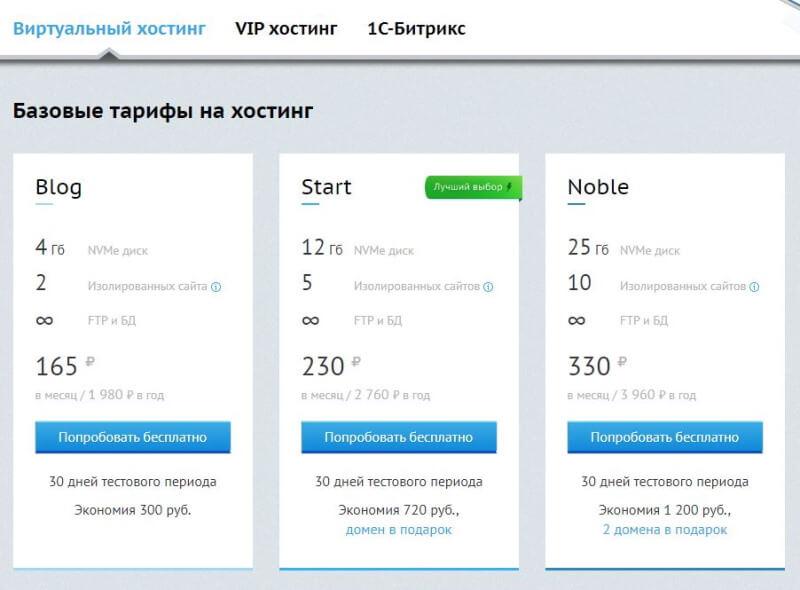

С доменами мы разобрались, теперь перейдем к следующему пункту — выбор хостинга. Право владения доменом хостер отобрать у нас никак не сможет, зато сможет доставить множество проблем вроде падающего сайта, потери данных, вылета сайта из поисковой выдачи или взлома сайта через уязвимости на сервере — если хостер неадекватный. Хостинг-провайдер (в простонародии хостер) — компания, предоставляющая услуги размещения сайтов на их серверах. Помимо виртуального хостинга, многие хостеры так-же дают в аренду выделенные и vps сервера, которые Вы сами сможете себе настроить, но тема не об этом.

Если вы не сис-админ, и у вас нету надежного профессионального линукс-администратора, то ваш выбор — тарифы виртуального хостинга. Тем более наша задача — разработка и оптимизация сайта, а не изучение администрирования unix-платформ. Тут нет ничего плохого: часто виртуальный хостинг настроен лучше многих выделенных серверов, т.к. его затачивали админы хостинг-компаний для платного виртуального хостинга, и денег один такой сервер приносит как правило больше.

Как найти надежного хостера?

- Хостинг должен быть известным

- Круглосуточная служба поддержки

- Мощное оборудование, данные на ssd-дисках

- Не стоить откровенно дешего

- Дата-центр классом не менее tier3

Примерно так. Известных и нормальных хостеров у нас в стране к счастью хватает, главное чтобы были выполнены все пункты из списка выше и не связывайтесь с ноунэймами.

В вопросе выбора хостинга хочу напомнить, что крупные игроки на этом рынке как правило предоставляют услуги по регистрации доменов и услуги хостинга одновременно, что упрощает ведение проекта и легче следить за оплатой счетов.

Лично от себя могу порекомендовать опять же компанию Beget.ru, т.к. пользуюсь их услугами уже много лет — проблем никогда не было, можете смело регистрировать домены и быть уверенными в качественном хостинге.

Ссылка которую я привел — партнерская, если вы зарегистрируетесь по ней — я в свою очередь получу небольшие выплаты за привлеченного клиента. Я написал об этом для того, чтобы вы прямо сейчас на реальном примере увидели как работает партнерский маркетинг в интернете и это один из реальных способов монетизации Вашего сайта или блога, но это тема отдельной статьи, которая будет написана позже.

Если Вам это интересно — следите за обновлениями на сайте, подробно расскажу как это работает и как это реализовать. Если указанный мною хостинг Вас чем-то вдруг не устраивает, ради приличия назову еще несколько крупных игроков Российского рынка, которым Вы так-же можете доверять (но это не точно): Reg.ru, Timeweb, Ru-center. Все они — большие и известные компании, поэтому проблем ни с регистрацией доменов ни с хостингом в принципе быть не должно независимо от Вашего выбора.

5. Backup. Резервное копирование сайта

Опять же, хостинг-компании предусмотрели основные вопросы связанные с безопасностью Вашего сайта, за Вас. Резервное копирование сайта (от англ. backup) — архивирование всей директории Вашего сайта, а так-же базы данных. Любая адекватная хостинг-компания в наше время предоставляет ежедневное бэкапирование всех сайтов и баз данных на Вашем аккаунте, а вы в свою очередь можете скачать готовые архивы в любое время прямо из панели управления хостингом.

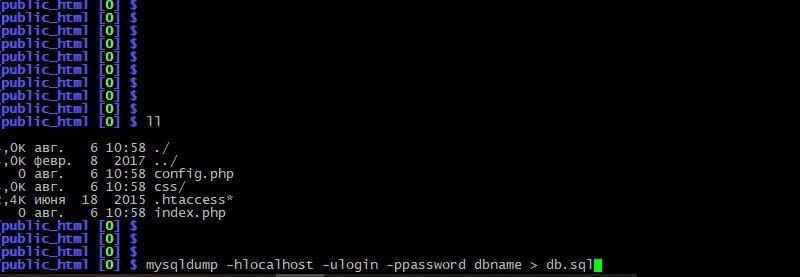

Так-же, Вы сможете сделать это в любой момент самостоятельно при помоще SSH-подключения. Для этого Вам потребуется любой ssh-клиент (к примеру putty), данные для подключения к Вашему аккаунту (часто ssh-доступ совпадает с данными для работы по FTP) однако проверьте настройки подключения в вашей панели управления хостинг-аккаунтом, возможно ssh-протокол нужно будет просто включить в панели.

Самостоятельное создание резервной копии сайта

- Скачайте SSH-клиент. https://www.putty.org/

- Узнайте Ваши данные для подключения в панели управления хостинг-аккаунтом

- Запустите Putty, подключитесь к Вашему аккаунту используя адрес сервера, логин и ftp-пароль (проверьте чтобы SSH-доступ был включен в панели управления хостингом)

- Вы попадете в корневую директорию Вашего хостинг-аккаунта. Для перехода в директорию Вашего сайта выполните следующую команду:

cd domain.com/public_html >Enter

Иногда вместо public_html может быть директория www - Далее Вам нужно заархивировать базу данных (если она у Вас есть). Данные от базы у Вас должны быть еще в процессе установки любой CMS (конструктора сайта). База данных, пользователь и пароль создаются в панели хостинга — раздел базы данных. Если забыли — имя базы данных, пользователя и пароль доступа можете посмотреть в конфигурационном файле Вашей CMS, подключившись по FTP или посредством встроенного файл-менеджера, который есть в панели управления хостингом.

Список конфигурационных файлов популярных CMS:

- WordPress — wp-config.php

- Joomla — configuration.php

- Opencart — admin/config.php

- Drupal — sites/default/settings.php

- PhpShop — phpshop/inc/config.ini

- 1C-Битрикс — bitrix/php_interface/dbconn.php

- UMI.CMS — config.ini

- MODX Revolution — core/config/config.inc.php

- Webasyst — wa-config/db.php

- Datalife Engine (DLE) — engine/data/dbconfig.php

- ShopCMS — core/config/connect.inc.php

- Shop-script — cfg/connect.inc.php

- PrestaShop — config/settings.inc.php

- HostCMS — modules/core/config/database.php

- phpBB — config.php

- NetCat — vars.inc.php

- Amiro.CMS — _local/config.ini.php

В любом из конфигурационных файлов, пароль будет содержаться в одном из полей: DB_Password, $MYSQL_PASSWORD, $dbpasswd, core.password, ‘password’, pass_db и т.д. Рядом Вы так-же найдете имя бд и ее пользователя.

Теперь перейдем обратно к консоли Putty, убедимся что находимся в корне нужного нам сайта командой «pwd» — она отобразит полный путь до текущей директории. Если мы на месте, выполняем следующую команду:

mysqldump -hlocalhost -udblogin -pdbpassword dbname > dbbackup.sql

- localhost — имя хоста бд, почти в 95% оно localhost

- dblogin — имя пользователя базы данных

- dbpassword — пароль пользователя базы данных

- dbname — соответственно имя db

- dbbackup.sql — создаваемый нами архив базы данных.

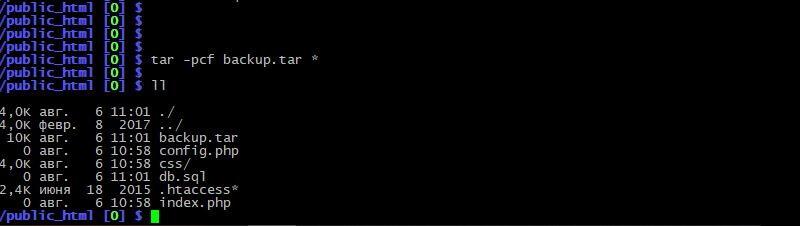

На этом будет считать что бэкап базы данных Вы только что создали и теперь нам нужно заархивировать ваш сайт и базу данных вместе. Для этого в той же директории где вы сейчас находитесь (и находились) выполняем следующую команду:

tar -pcf backup.tar *

где backup.tar — имя создаваемого архива. Можете заменить его на любое которое Вам хочется. Расширение оставьте .tar

Можете использовать zip-архиватор вместо tar:

zip backup.zip *

аналогично backup.zip — имя создаваемого архива.

- Теперь Вам нужно скачать созданный архив сайта. Самый простой способ — он будет доступен по адресу http ://domain.com/backup.tar, или .zip в зависимости какой Вы создали, где domain.com само собой Вы должны заменить на свой домен. Так-же Вы можете скачать архив подключившись с хостинг-аккаунту посредством ftp-доступа, с помощью любого файл-менеджера (WinSCP, Total Commander, Filezilla) и т.д. И третий вариант — в панели управления хостингом перейдите в раздел менеджер-файлов, в нем Вы так-же увидите созданный Вами архив.

- После скачивания архива локально (к себе на компьюьтер или ноутбук) — обязательно удаляем его с сервера!!

- Удалить архив думаю не составит труда. В консоли SSH это можно сделать командой «rm backup.tar», можно в файл-менеджере, или прямо в панели хостинга. Вообщем обязательно удаляйте! Это Важно!

6. SSL-сертификат. Зашифрованное соединение с сайтом

Вы наверное замечали что в адресной строке любого сайта, перед его именем отображается зеленый либо красный либо перечеркнутый замок. Зеленая иконка говорит о том, что на сайте установлен SSL-сертификат, а значит соединение с сайтом зашифрованно. Перечеркнутый красной чертой сигнализирует о том, что подключение не защищено, а желтый восклицательный знак сообщает о том, что соединение идет по безопасному протоколу но имеются какие-то проблемы. Незашифрованное соединение выглядит так: http://, зашифрованное — https:// (Hyper Text Transport Protocole Secured).

Что такое зашифрованное соединение?

Когда Вы переходите на любой сайт, между Вашим браузером и сервером с которого работает сайт устанавливается соединение. На многих сайтах имеются какие-либо формы для заполнения, элементарно — форма обратной связи или заказ звонка или же регистрация на сайте и так до бесконечности. При незашифрованном соединении (http) все вводимые Вами данные на сайте, после нажатия кнопки отправить — передаются на сервер в «голом виде», как есть. Допустим в самых простых случаях это e-mail или телефон. Такие данные перехватить не составляет никакого труда. Если это кому-то нужно — они перехватят их с легкостью. Ну ладно если это e-mail, а если Ваши пользователи будут заполнять какую-то конфиденциальную информацию о себе, или вдруг данные пластиковых карт или паспорта? Так можно получить проблемы куда серьезнее. В результате у Вас и у Ваших клиентов будет утечка данных.

При зашифрованном соединении (https) — при обращении к сайту Ваш браузер и сервер создают ключи шифрования (каждый раз разные), простыми словами — договариваются между собой о том что буква А будет шифроваться символами «AOJF», буква Б — «KDD9» и так далее. Весь этот процесс происходит очень быстро, каждый раз заново генерируя ключи шифрования случайным образом. После чего обмен информацией между Вашим браузером и сервером где рассположен сайт идет уже в зашифрованном виде. Как Вы уже поняли, расшифровать такой код без ключей шифрования злоумышленникам практически нереально, особенно учитывая тот факт что каждую новую сессию создаюстя новые ключи. Это важный аспект в безопасности Вас и Ваших посетителей.

Несмотря на некоторую сложность описанную выше — для Вас это реализуется буквально в пару кликов. Сертификаты безопасности во многих случаях предоставляются хостинг-провайдером бесплатно, в частности самый популярный бесплатный сертификат — Let’s Encrypt. Так-же существует множество платных сертификатов, если Вам интересна эта тема — поищите в поисковиках дополнительную информацию о SSL-сертификатах. Некоторые популярные платные сертификаты — Comodo, Sertigo.

Для установки сертификата на Ваш сайт — зайдите в панель управления хостингом, найдите раздел SSL-сертификаты, выберите домен — нажмите заказать. Он будет выпущен буквально за час, на моем хостинге это именно так.

После выпуска сертификата (процесс выпуска Вы можете наблюдать в панели управления хостинг-аккаунтом, а так-же Вам придет уведомление на емайл о том что сертификат выпущен и установлен на домен) — Вам останется настроить его для Вашего сайта. В настройках Вашей CMS Вам необходимо указать тип сервера: https.

Далее, в основном с помощью файла .htaccess (очень важный файл на любом сайте, о нем мы поговорим в другой статье) Вам нужно будет настроить перенаправление любых незашифрованных запросов на зашифрованные, например обращение к страенице http ://domain.com/testpage будет автоматически перенаправлено на https ://domain.com/testpage.

Как это реализовать подробно описывать в этой статье я не буду, т.к. это большой объем информации по-скольку для каждой CMS настройки могут отличаться. Не переживайте — Google найдет Вам подробные инструкции как это сделать. Например если у Вас сайт на WordPress — просто вбейте в поисковик запрос «Как настроить SSL на WordPress» — сразу же получите подробную инструкцию. Как правило эти настройки занимают минимум времени и делаются в несколько простых шагов практически на любой CMS. С сертификатами разобрались, перейдем к следующему пункту.

7. Права доступа к файлам и категориям

Это отдельная, значимая тема, больше касающаяся администрирования серверов. Но базовые правила безопасности Вы сможете реализовать вполне самостоятельно и сейчас я Вам о них расскажу. Права доступа — атрибуты любого файла или директории на сервере, которые ограничивают или разрешают определенной группе пользователей просмотр, изменение или выполнение какого-либо файла, либо доступ к директории сайта.

Если очень поверхностно, то выглядит это так: все пользователи разделяются на 3 основных группы: владелец, группа, все остальные. Под «группой» имеются ввиду например зарегистрированные пользователи сайта, которым необходимо открыть права доступа на просмотр какого-то контента, который должен быть недоступен всем остальным. Права доступа назначаются в цифровом значении — 777, где первая цифра определяет права доступа к файлу или директории для владельца аккаунта, вторая — для группы: как мы только что говорили это могут быть зарегистрированные пользователи, либо менеджеры которых может создать владелец сайта, и третья — для всех остальных посетителей Вашего ресурса.

Символьное обозначение (цифра) определяющая права доступа для той или иной категории пользователей определяется следующим образом:

- r (read = чтение) соответствует цифре 4

- w (write = запись) соответствует цифре 2

- x (execute = выполнение) соответствует цифре 1

Все вместе права доступа дают 7 (r+w+x = 4+2+1), и таким образом задаются права для всех 3х групп: rwxrwxrwx = 777 = полные права доступа для всех.

Популярные права доступа:

- 400 / -r——— / — Владелец имеет право чтения; никто другой не имеет права выполнять никакие действия

- 440 / -r—r—— / — Владелец и группа имеет право чтения никто другой не имеет права выполнять никакие действия

- 644 / -rw-r—r— / — Все пользователи имеют право чтения; владелец может редактировать

- 660 / -rw-rw—- / — Владелец и группа могут читать и редактировать; остальные не имеют права выполнять никаких действий

- 664 / -rw-rw-r— / — Все пользователи имеют право чтения; владелец и группа могут редактировать

- 666 / -rw-rw-rw- / — Все пользователи могут читать и редактировать

- 700 / -rwx—— / — Владелец может читать, записывать и запускать на выполнение; никто другой не имеет права выполнять никакие действия

- 744 / -rwxr—r— / — Каждый пользователь может читать, владелец имеет право редактировать и запускать на выполнение

- 755 / -rwxr-xr-x / — Каждый пользователь имеет право читать и запускать на выполнение; владелец может редактировать

- 777 / -rwxrwxrwx / — Каждый пользователь может читать, редактировать и запускать на выполнение

- 2555 / -r-xr-sr-x / — Каждый пользователь имеет право читать и запускать на выполнение с правами группы (user group) владельца файла

- 4555 / -r-sr-xr-x / — Каждый пользователь имеет право читать и запускать на выполнение с правами владельца файла

Права доступа можно задать в ssh-консоли, которой мы пользовались в процессе создания архива сайта. Задаются они командой chmod. Chmod имеет дополнительные параметры, основными из которых для нас будут -R (рекурсивно, т.е. применить правило для все вложенных директорий), и -f (применять к файла).

Если не уверены — обязательно делайте резервную копию сайта перед подобными изменениями!

Вот самые необходимые примеры которые Вам могут понадобиться:

- $chmod -R 700 (применить рекурсивно для всех каталогов и подкаталогов права 700 — чтение запись и выполнение разрешено только владельцу. Современные CMS и правильно настроенные хостинги по-хорошему должны работать с такими атрибутами, на функционале сайта это сказаться в большинстве случае не должно.)

- $chmod -R 750 (на случай если после первого пункта работоспособность сайта будет нарушена — этих прав должно быть достаточно для работы практически любой CMS)

- $chmod 444 .htaccess (.htaccess — очень важный файл настроек сайта, который имеется практически в каждом конструкторе сайтов. В целях стандартов безопасности он должен иметь именно такие права доступа)

Если для Вас эта тема откровенно сложна — не стоит переживать! Качественный хостинг и современные CMS имеют вполне хорошо настроенные права доступа сразу после установки. Можете просто проверить, и на всякий случай задать права доступа категориям и файлу .htaccess по примеру, описанному выше.

Вообще разграничение прав доступа — основная и серьезная тема безопасности в интернете, которой занимаются команды крупных интернет-проектов и системные администраторы серверов.

Остановимся на базовой настройке безопасности Вашего сайта, независимо от Вашей CMS: Существуют стандартизированные методы безопасности в плане разграничения прав доступа, примените их на своем сайте и проверьте работоспособность. Дополнительную информацию по настройке прав конкретно для Вашей CMS Вы сможете найти в интернете.

Мы с Вами сделали небольшой обзор и рассмотрели базовые правила безопасности, на этом можно переходить к следующему пункту в нашем списке.

8. Скройте следы использования Вашей CMS

Одним из самых частых приемов взлома сайтов является подбор паролей (брутфорс) и применение общеизвестных уязвимостей популярных конструкторов сайтов (CMS). Люди, которые этим занимаются имеют целые арсеналы инструкций и выявленных уязвимостей по большинству CMS. Однако простофилям и неопытным взломщикам будет трудно применить такие приемы, если они элементарно не будут знать на какой системе работает Ваш сайт) А сделать это достаточно просто.

Из коробки, все CMS имеют стандартные настройки, системные директории и страницы администрирования — об этом не знают только самые ленивые. Понять на какой системе управления сайтов работает Ваш проект, если вы ничего не меняли не составит никакого труда! Это элементарно.

Например адрес административной части сайта будет следующим:

- Joomla — ваш.сайт/administrator

- WordPress — ваш.сайт/wp-admin

- Opencart — ваш.сайт/admin

Писать полный список адресов панелей управления всех CMS я не вижу никакого смысла, во-первых тема не об этом а смысл я донес, во-вторых некоторые новички сохранят этот список для начала своих мутных дел.

Так вот, существуют простые и быстрые решения для всех популярных CMS, которые помогают без проблем скрыть следы своего использования.

В основном это сводится к небольшому списку манипуляций:

- Перенеименуйте административную директорию или файл в любое слово которое Вам нравится, но о нем сложно будет догадаться. Например административную папку /admin можно переименовать /hrentyadminkunaidesh775, после чего необходимо в конфигурационном файле Вашей CMS изменить путь к административной части.

- В настройке сайта (административной панели) — зайдите в общие настройки и поищите параметр «отправлять заголовки http» — многие CMS «Представляются» с целью саморекламы при любом обращении к сайту в заголовках страницы. В общем во многих конструкторах есть этот параметр, и отключить его можно непосредственно в настройках админ. панели сайта.

- Удалите популярные информационные файлы с сервера. Самый распространенный — CHANGELOG.txt (список изменений), который идет в комплекте любой cms и предназначен для пользователя с целью ознакомления с изменениями для текущей версии CMS. Никакой роли в работе сайта они непосредственно не принимают. Про CMS которую используете конкретно Вы, думаю лучше будет поискать информацию в интернете — какие файлы и маркеры присутствия содержит конкретно она — вы без проблем найдете эту информацию и инструкции где и что закрыть или удалить.

Эти три простых правила не позволят дилетантам понять на чем работает Ваш сайт, а популярные сервисы определения CMS (таких тоже море) — также не смогут распознать Вашу систему управления.

9. Заключение

На этом статью думаю можно заканчивать. Нужно понимать что тема безопасности очень обширная это целая отрасль, которой тысячи профессиональных администраторов и инженеров занимаются ежедневно. Цель данной статьи — уберечь Ваш сайт от 99% проблем, которые могут быть вызваны пренебрежением элементарными правилами безопасности.

Можете быть уверены в том, что следуя всем вышеприведенным советам — Вы обезопасите свой проект многократно! Теперь можете спать спокойно. Чтобы испортить Вам настроение поломкой проекта, злоумышленникам придется очень очень хорошо постараться, а дилетантам тут места больше не осталось.

Благодарю за внимание, желаю удачи, хороших и качественных проектов. Следите за новостями, я буду часто выкладывать познавательные статьи в сфере разработки, продвижения и безопасности сайтов.